Pillole di #MalwareAnalysis

Simulare una rete

Quando creiamo i nostri laboratori per eseguire malware analysis è fondamentale fare in modo che i #malware non siano connessi in rete e non possano contattare il proprio #C2.

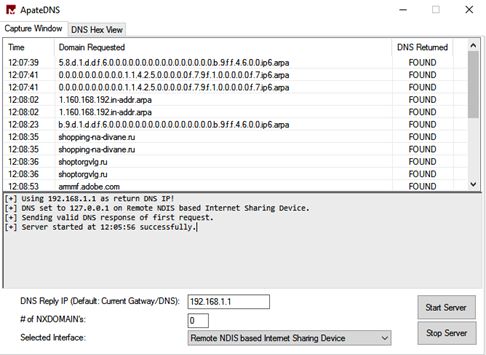

Diventa fondamentale quindi simulare una rete per consentire al malware di operare e quindi analizzarlo. Ci sono diversi strumenti ma oggi mi voglio focalizzare su #ApateDns.

Grazie a questo tool possiamo simulare una risposta da parte del #DNS e fornire quindi al malware l’IP che noi vogliamo.

ApateDns è un tool gratuito fornito da #FireEye che esegue uno spoof delle risposte DNS con un ip specificato da noi andando a mettersi in ascolto sulla porta 53 locale.

In pratica quando il malware prova a contattare il proprio dominio, ammesso che non venga fatto direttamente con l’ip, ApateDns intercetterà la chiamata e risponderà, appunto, con l’ip sul quale noi vogliamo reindirizzare il traffico.

Su quell’IP poi metteremo uno sniffer come #Wireshark oppure proveremo ad intercettare il traffico con #Netcat, naturalmente se sappiamo su quale porta ascoltare.

A questo punto potremo catturare il traffico di rete fatto dal malware ed analizzarlo.

Simulare la rete con ApateDNS

- Antonio Capobianco

- Visite: 5928