Un file #thumbs.db viene generato automaticamente ogni volta che un utente visualizza una cartella in modalità "thumbs" o "filmstrip". Il file crea un insieme di piccole immagini (non più di 96×96 pixel), note come miniature, per tutte le immagini presenti in una cartella.

Lo scopo di questo file è accelerare il tempo necessario per visualizzare una cartella in modalità thumbs creando una miniatura memorizzata nella cache di ciascuna immagine in modo che #Windows non debba crearne una nuova ogni volta. I file indicizzati in un file Thumbs.db includono file di immagine come JPEG, BMP, GIF e PNG, file di immagine di documenti come TIFF e PDF, file video come AVI e MOV, file di presentazione come PPT e alcune pagine Web HTML .

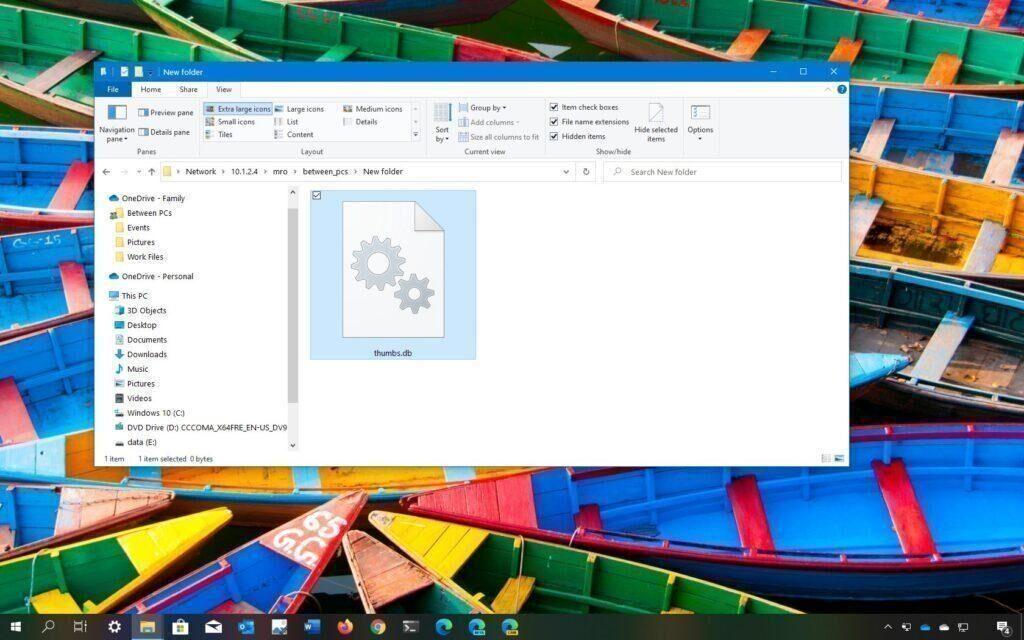

Il file Thumbs.db contiene quindi le miniature delle immagini, queste spesso rimangono sul computer di una persona anche dopo aver eliminato il file immagine stesso. Molte persone non riescono a eliminare il file Thumbs.db perché è un "file nascosto", il che significa che è visualizzabile solo in una directory quando l'opzione "Mostra file nascosti" è attivata.

I dati Thumbs.db sono archiviati nel "OLE Compound Document", il che significa che il contenuto del file non può essere visualizzato senza conoscenze o software specialistici. Tuttavia, gli esperti di informatica forense sono in grado di convertire i dati archiviati all'interno di un file Thumbs.db in una forma leggibile, estraendo ciascuna delle immagini in miniatura, insieme a informazioni come il nome del file originale e la data in cui ciascuna miniatura è stata scritta l'ultima volta.

Sono disponibili numerosi strumenti che possono essere utilizzati per estrarre e visualizzare i dati in un file Thumbs.db. Questi includono ad esempio le soluzioni di 'Encase' o 'AccessData FTK', che offrono una semplice interfaccia utente per visualizzare le miniature all'interno dei file Thumbs.db.

Le prove estratte dai file Thumbs.db possono avere un peso significativo nei casi giudiziari. Ad esempio, nel dicembre 2008, un uomo norvegese, Martin Stenstadvolden, si è dichiarato colpevole di aver scaricato materiale pedopornografico dopo che l'analisi forense del computer ha rivelato miniature di immagini illecite memorizzate nella cache, di cui credeva di aver cancellato ogni traccia. Con l'enorme quantità di informazioni su Internet che aumenta ogni giorno di più e le nuove tecnologie che producono modi sempre più illeciti di condividere immagini indecenti, l'informatica forense rappresenta uno strumento sempre più vitale nell'arsenale delle forze dell'ordine.

#cybersecurity #ethicalhacker #malware #forensic #analisiforense #penetrationtester