Iscriviti ora al Webinar di presentazione del corso Ethical Hacker! Scopri di più

Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Negli ultimi anni si è assistito a una crescita smisurata dei tipi di malware capaci di mettere in ginocchio aziende anche di grandi dimensioni. Tra questi, il ransomware è senza dubbio una delle principali minacce: attivo sin dalla metà degli anni Duemila, si tratta di un malware capace di infettare un dispositivo elettronico, limitandone l’accesso all’utente, e chiedendo – in cambio del ripristino delle condizioni iniziali – un riscatto (in inglese, ransom). In altre parole, il sistema diventa letteralmente ostaggio dei criminali.

Nel corso del 2017 l’Internet Crime Complaint Center dell’FBI ha ricevuto 1783 reclami di ransomware, che hanno comportato la perdita di più di 2,3 milioni di dollari alle vittime. Nella realtà però gli attacchi sono molto più numerosi: solo nel 2018 ne sono stati registrati 184 milioni. Data l’evidente pericolosità di una minaccia simile, è importante porsi delle domande: come funziona un ransomware? Come si riconosce e debella? Ma soprattutto, come si può prevenire un attacco?

Proprio come tutti i mailware, i ransomware si insediano in un dispositivo, infettandolo. Dopo l’esecuzione di un payload – l’insieme cioè delle azioni con cui il malware infetta il sistema – il programma riesce a prendere il controllo del dispositivo, criptandone l’hard disk o altre componenti, o più semplicemente impedendo l’accesso al dispositivo da parte della vittima.

Sfruttando il terrore dell’utente che non può utilizzare il proprio dispositivo, il ransomware sollecita la vittima a pagare il riscatto, che può avvenire tramite bonifico, voucher (es. Paysafecard) o Bitcoin (criptovaluta). Spesso l’ammontare della somma non è troppo elevato, cosicché i truffatori riescano a ottenere in tempi piuttosto brevi la cifra richiesta.

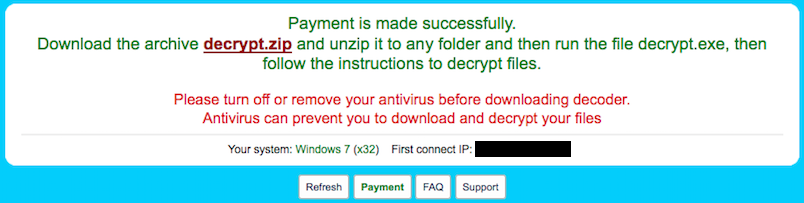

Di seguito l’esempio di un messaggio ricevuto da una vittima di ransomware dopo aver pagato il riscatto:

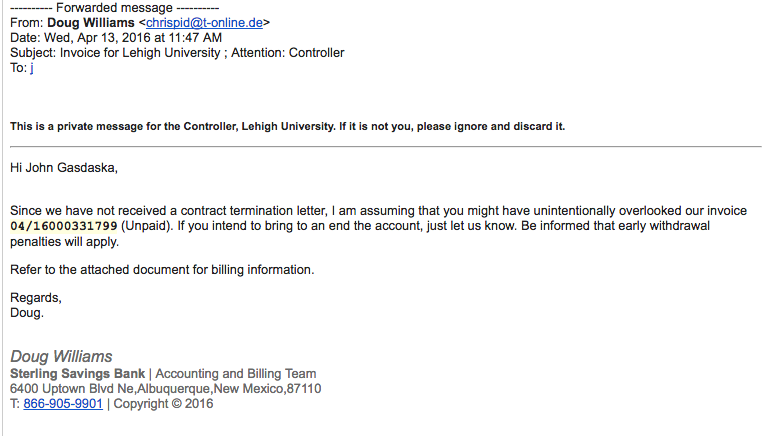

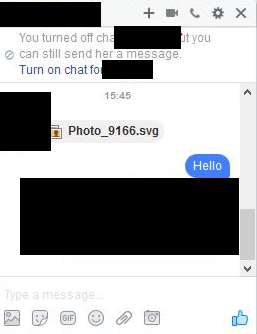

Ma vediamo alcuni “vettori-attacco” utilizzati da ransomware:

Ciò che rende conveniente e remunerativo il ransomware è il fatto che sfrutta le economie di scala: “Sono attacchi di opportunità; di solito non mirano a individui o sistemi specifici, quindi le infezioni possono verificarsi in qualsiasi settore od organizzazione”, specifica l’NCSC.

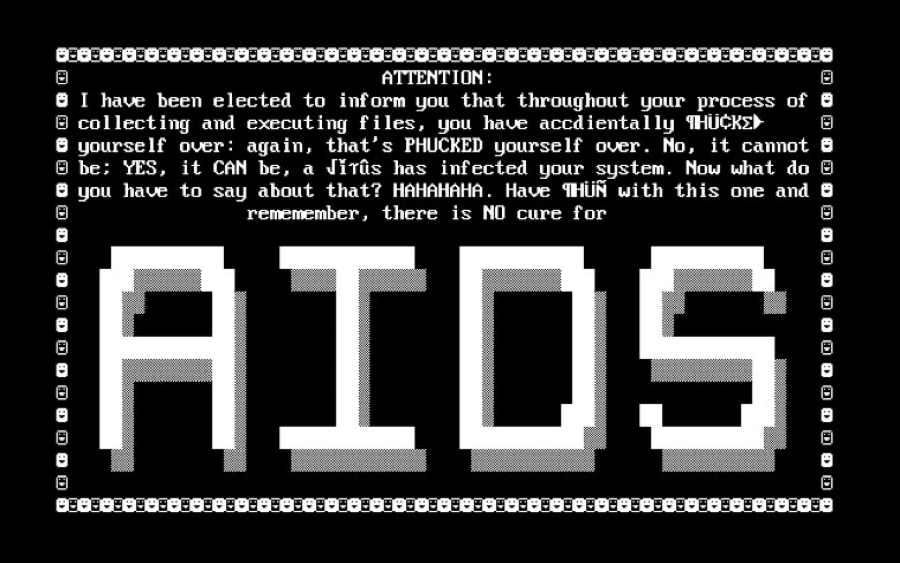

Secondo Becker’s Hospital Review, il primo caso di ransomware prenderebbe il nome di “Trojan AIDS” o “PC Cyborg” e risalirebbe addirittura al 1989, quando Joseph Popp, impegnato nella ricerca sulla lotta all’AIDS, distribuì 20.000 floppy disk ai suoi colleghi (sparsi in oltre 90 Paesi). Il supporto doveva contenere un programma in grado di analizzare il rischio di ogni individuo di contrarre la malattia mediante l’uso di un questionario; tuttavia includeva anche un malware, la cui caratteristica era quella di rimanere silente all’interno del computer fino al novantesimo start: a quel punto, il virus mostrava un messaggio di riscatto, in cui si richiedeva il versamento di 189 dollari più 378 dollari per un leasing software. PC Cyborg tuttavia non ebbe modo di diffondersi su larga scala in quanto rare erano le persone all’epoca che possedevano un computer personale e Internet era un lusso per pochi.

Di seguito, il messaggio che si presentava sui dispositivi infettati da PC Cyborg:

Dal 1989 a oggi il mondo dei ransomware ha subito un’evoluzione costante, adottando tecniche di estorsione sempre più complesse e sofisticate, quindi dannose. Ryan Francis – direttore editoriale di CSO e Network World – spiega che “il ransomware di nuova generazione comporta una combinazione di tecniche di distribuzione e di sviluppo avanzate, per garantire che il reverse engineering risulti estremamente difficile […] Inoltre sta diventando popolare l’uso di metodi di crittografia offline, in cui ransomware sfrutta le CryptoAPI di Microsoft, riducendo la complessità delle comunicazioni per attivare la crittazione”. Le campagne di spear-phishing stanno poi progressivamente soppiantando le e-mail di phishing, che sempre più spesso vengono bloccate dai moderni filtri anti-spam, rendendole quasi obsolete.

La metà degli anni Duemila ha registrato un ammodernamento degli algoritmi che sono alla base dei ransomware, grazie soprattutto all’utilizzo della crittografia RSA a chiave asimmetrica: Gpcode, Archiveus, Krotten, Cryzip, MayArchive e Troj.ransom.a sono stati i casi più noti in quel periodo. La SecureList di Kaspersky ha dichiarato che, tra aprile 2014 e marzo 2015, programmi ransomware come CryptoWall, Scatter Fury e altri sono stati capaci di attaccare 101,568 individui in tutto il mondo.

I truffatori più esperti hanno preso l’abitudine di sviluppare dei toolkit, accessibili anche a impostori dell’ultim’ora e con meno competenze informatiche, che possono godere quindi di un vero e proprio training in materia di cybercrime. Ma non è tutto. Sempre più spesso i criminali informatici creano dei veri e propri programmi di “ransomware-as-a-service”, nel tentativo di dar vita a un modello di business – fraudolento – su scala mondiale: un esempio noto è Ransom32 diffusosi agli inizi del 2016.

Quello dei ransomware è, come risulta chiaro, un fenomeno in continua evoluzione, in grado di mietere sempre più vittime e creare danni sempre più ingenti. Stime recenti dimostrano che le richieste di riscatto sono andate aumentando drasticamente, sia in numero che in valore: se a metà degli anni Duemila queste si aggiravano intorno ai 300 dollari, oggi ammontano a circa 500 dollari. Spesso viene stabilita una deadline per il pagamento, superata la quale l’importo viene raddoppiato.

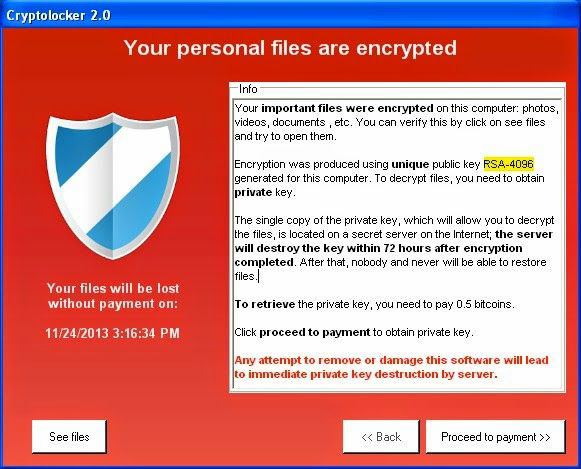

Tra i ransomware più tristemente noti di sempre spiccano CryptoLocker e WannaCry. Il primo è stato in grado in appena tre mesi (settembre-dicembre 2013) di attaccare oltre 250.000 dispositivi in tutto il mondo, con guadagni pari a più di 3 milioni di dollari. Di seguito, il messaggio di riscatto che compariva sui dispositivi infettati da CryptoLocker:

A maggio 2017 questo malware (la cui peculiarità è quella di prendere di mira i dispositivi Windows) è stato ulteriormente perfezionato. Attacca in genere attraverso una tradizionale e-mail di phishing – inviata da un mittente apparentemente credibile – ed è inserito all’interno di un allegato che presenta al suo interno un file eseguibile (formato “.zip”). Il problema è che quest’ultimo non è riconoscibile come “.exe”: sfruttando il fatto che Windows tende a non mostrare necessariamente il tipo di estensione dei file, l’allegato appare in formato “.pdf”, così da ingannare le vittime, che saranno portate a eseguirlo. Penetrato nel sistema, CryptoLocker inizia l’infezione, che interessa l’hard disk e le condivisioni di rete. L’utente viene informato allora dell’attacco e potrà riavere le informazioni contenute nei dispositivi infettati solo dopo aver effettuato un pagamento entro 72/100 ore di 300 USD o Euro, tramite voucher (senza nominativo e prepagato) o 0,5 Bitcoin.

WannaCry è un ransomware che si è diffuso a partire da venerdì 12 maggio 2017, sabotando più di 230.000 dispositivi in 150 Stati, tanto che Europol lo avrebbe classificato come il più esteso attacco informatico di tutti i tempi, “che richiede indagini internazionali”. Kaspersky Lab, ha calcolato che gli attacchi ammontavano a oltre 45.000 in 74 Paesi, quali Cina, Russia, Italia, Egitto, Ucraina e India. Tra le vittime principali del ransomware figura il Regno Unito e in particolar modo il settore sanitario.

La peculiarità del programma era che la diffusione fosse avvenuta attraverso l’utilizzo di un exploit di Windows (EternalBlue) creato dall’americana National Security Agency. La vulnerabilità del sistema operativo risiedeva nell’Smb Server ed era stata risolta tramite un’apposita patch, la Security Updtate for Microsoft Windows SMB Server (4013389): le vittime evidentemente non avevano installato in tempo l’aggiornamento. Il virus era contenuto all’interno di un’e-mail e, una volta installato nel dispositivo, cominciava la propria opera di infezione di tutti i sistemi, senza che l’utente potesse in alcun modo agire. La conseguenza è che i documenti risultavano crittati e ridenominati “.WCRY”. Da un file chiamato “@Please_Read_Me@” giungeva infine la richiesta di riscatto, prima del valore di 300 dollari poi 600, da pagare tramite Bitcoin.

Ad arginare l’attacco è stato un giovanissimo ricercatore inglese, il quale si rese conto che il ransomware, prima di compromettere un dispositivo, tentava di comunicare con un sito Web non registrato; in base a ciò, egli aveva potuto ipotizzare che si trattasse di un kill switch (il meccanismo che consentiva ai truffatori di bloccare, se necessario, il virus). In pratica questo attacco sarebbe continuato sino a quando un particolare dominio non fosse stato registrato. Il dominio in questione era iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Una volta registrato, le contaminazioni sono terminate. Naturalmente il pericolo non viene scongiurato infatti potrebbero diffondersi nuove varianti prive di kill switch. Di seguito, una raffigurazione di come si presentava WannaCry:

Un attacco da Ransomware segue generalmente i seguenti passi:

Come accade spesso quando si trattano questioni di cybersecurity, arriva un momento in cui ci si scontra con un’amara verità: le aziende interessate alla propria sicurezza informatica hanno il dovere di investire nell’istruzione digitale dei propri dipendenti. Eppure le lacune in questo settore rimangono profonde. Rick Hemsley, amministratore delegato di Accenture Security, a tal proposito afferma: “I dipendenti possono diventare la linea di difesa più forte. Gli aggressori colpiranno quante più persone possibile in un’organizzazione, e un clic è tutto ciò che serve. Quindi, avere una forza lavoro di persone pronte a suonare l’allarme aiuterà a prevenire quel clic”.

Anche nel caso di ransomware la tattica prediletta dai truffatori è l’utilizzo dell’ingegneria sociale: in altre parole, sfruttano le debolezze degli esseri umani. Per questo motivo è fondamentale capire come riconoscere – e quindi difendersi – da individui malintenzionati sul Web.

Il medium preferito dagli impostori continua a essere quello dell’e-mail (phishing): allegati e URL sembrano infatti rappresentare ancora alcune delle principali vulnerabilità degli utenti di Internet. Non ci sorprenderà sapere dunque che tra i primi vettori dei ransomware figurano gli spam! Ma non basta: anche i siti Web sono un canale piuttosto redditizio per la diffusione su larga scala dei ransomware. Dick O’ Brien, ricercatore di minacce presso la Symantec, avverte che i siti compromessi spesso ospitano il cosiddetto “exploit kit”: “Questo è uno strumento che esegue la scansione del computer del visitatore per verificare se è in esecuzione un software con vulnerabilità note […] Se trova qualcosa, sfrutterà una di queste vulnerabilità per scaricare e installare ransomware sul computer della vittima”.

Ecco dunque un elenco di buone abitudini per evitare l’attacco di un ransomware:

Ma cosa fare quando ormai è troppo tardi? La prima regola da rispettare se si incappa in un ransomware è: mai pagare il riscatto! La ragione è abbastanza intuitiva: dando al truffatore ciò che chiede, si aumentano i suoi proventi, che ricordiamo essere ottenuti tramite un business illegale. Ma c’è anche un altro motivo: pagando il riscatto non possiamo essere certi di ottenere la chiave di decifratura infatti nel “2018 Cyberearth Defense Report” di CyberEdge viene riportato che solo il 50% delle persone che ha pagato il riscatto è riuscito a decrittaree i propri dati.

Ci rincuora sapere che alcuni ransomware siano stati abilmente decriptati da aziende e abili informatici: è il caso della Malwarebytes, che ha rilasciato alcuni strumenti di decrittografia per alcune versioni di Petya e Chimera.

Ci sono quindi una buona ed una cattiva notizia, la buona notizia è che se venite infettati potete visitare il sito nomoreransomware.org dove troverete un database delle applicazioni in grado di decriptare i vostri file, la cattiva notizia è che quel database non contiene le chiavi di decriptazione di tutti i ransomware!

Contare sul lavoro altrui tuttavia non è mai la soluzione ottimale, soprattutto quando si parla di sicurezza informatica: d’altronde si sa, prevenire è meglio che curare! Capire quindi come evitare il rischio di un ransomware è di fondamentale importanza, dato soprattutto il proliferare delle minacce negli ultimi anni.

Se il quadro a livello globale sta decisamente cambiando e gli attacchi sono oggi sempre più settoriali rispetto al passato e meno diretti al grande pubblico, il nostro Paese continua ad avere una brutta esperienza in fatto di ransomware, al punto che nel 2018 si è meritato il primo posto tra gli Stati europei più colpiti (detenendo il 12,92% dei ransomware dell’Europa intera) e il decimo posto nella classifica mondiale (fonte: Trend Micro Research). Ma le brutte notizie non sono finite: sempre nel 2018, l’Italia sarebbe stata il terreno fertile di 26.353.635 malware, piazzandosi al 21esimo posto nella classifica mondiale di riferimento; sarebbero stati visitati inoltre 10.182.915 siti maligni (posizione n.18); le minacce contenute nelle e-mail sarebbero state 651.947 (posizione n. 12); i casi di online banking ammonterebbero a 4.295 (posizione n. 18); sarebbero state installate 25.128 applicazioni dannose; infine, i casi di “Exploit Kit” sarebbero stati 2.656 (posizione n. 10). Un trend da invertire, quello del Belpaese, che merita sicuramente un’attenzione maggiore, soprattutto da parte delle aziende.

È un fenomeno multiforme, quello del ransomware, capace di mutare volto quando più gli conviene e di avanzare con sempre più vigore; un fenomeno che trae la sua forza dai continui ammodernamenti tecnologici che interessano la società informatizzata in cui viviamo. Se consideriamo le stime cui si è fatto cenno in questo paper, il quadro non è certo dei più rosei, sebbene recentemente il bersaglio degli attacchi sembrerebbe essere mutato (da “tutti indistintamente” a “pochi ma buoni”): ransomware sempre più evoluti sono pronti a far collassare società leader nel mercato, a estorcere somme di denaro a chiunque abbia la sfortuna di esserne vittima e forse anche a scatenare guerre – si pensi al caso WannaCry, la cui paternità venne attribuita alla Corea del Nord in un clima di già evidente tensione tra Washington e Pyongyang –. Non possiamo avere la certezza di cosa ci riserverà in futuro l’industria del cybercrime, quali espedienti troverà per imporre un modello di business fraudolento su scala internazionale. Qualcosa però la sappiamo: che l’ignoranza non ci porterà da nessuna parte e che dobbiamo imparare a muoverci in una rete sempre più fitta di trappole e insidie. L’educazione informatica è una delle principali conditio sine qua non dei nostri tempi: ad aziende, esperti e tecnici spetta il compito di istruire, a tutti gli altri quello di apprendere.