In Fata Informatica abbiamo quotidianamente a che fare con attività di "Vulnerabilty Assessment" (VA) e "Pentetration Testing" (PT) e sebbene queste due attività possano sembrare la stessa cosa, hanno invece delle differenze sostanziali.

In questo articolo parleramo del processo di VA.

Nel processo di “Hardening”, avente come obiettivo quello di mettere in sicurezza un singolo sistema, applicazione o una intera infrastruttura IT da possibili minacce suscettibili, un ruolo significativo è svolto dal cosiddetto “Vulnerability Assessment” . Con questa espressione s’intende il processo di individuazione, identificazione e classificazione delle vulnerabilità di un sistema, grazie al quale un’azienda può conoscere il livello di sicurezza della propria infrastruttura informatica (IT) e prevenire/reagire a eventuali attacchi cyber.

Come risulta evidente, si tratta di un processo di fondamentale importanza non solo per le grandi imprese – più soggette per natura a minacce informatiche invasive – ma anche per enti di piccole e medie dimensioni, oltre che per gli individui stessi: da qui, la necessità di optare per programmi di gestione del rischio e valutazione delle vulnerabilità al fine di conoscere la propria infrastruttura informatica e renderla più impermeabile.

Le fasi

Generalmente il processo di “Vulnerability Aassessment” fa uso di test e tool automatici (l’automatizzazione dell’iter consente infatti di identificare in un breve lasso di tempo un ampio spettro di vulnerabilità prive di patch) per individuare la presenza di eventuali minacce all’interno del sistema e il rischio associato alle stesse, così da poterne mitigare i potenziali effetti disastrosi: in altre parole, l’infrastruttura viene scandagliata da cima a fondo in ogni sua applicazione alla ricerca di potenziali vulnerabilità che – se colte da hacker e malintenzionati – rischierebbero di compromettere la sopravvivenza stessa dell’azienda. I risultati del procedimento vengono infine inseriti all’interno di un “vulnerability report” dettagliato, in cui sono elencate le falle dell’infrastruttura informatica rilevate dal “Vulnerability Assessment”, così da consentire all’impresa di intervenire e correggerle. In particolare, un buon report dovrebbe contenere:

- Il nome della vulnerabilità;

- La data della rilevazione;

- Il punteggio;

- Una descrizione minuziosa della minaccia;

- Specifiche inerenti i sistemi e le applicazioni interessati;

- Specifiche inerenti l’iter da seguire per la mitigazione del rischio associato alla vulnerabilità;

- (Se possibile) una “proof of concept” (PoC) della minaccia.

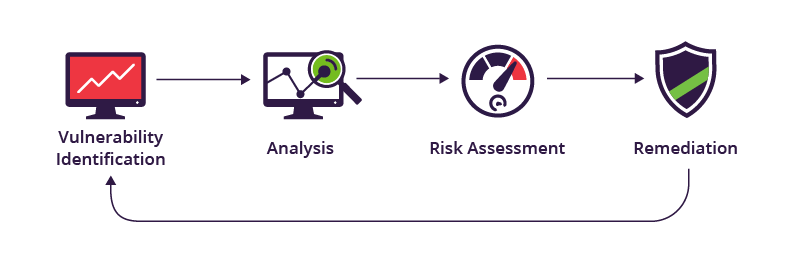

Per semplificare, possiamo individuare le fasi di cui si compone in genere la valutazione delle vulnerabilità:

- Classificazione delle risorse e delle capacità di un sistema;

- Assegnazione di un valore quantificabile a tali risorse;

- Individuazione e identificazione delle vulnerabilità associate a ciascuna risorsa;

- Limitazione/rimozione delle vulnerabilità più gravi.

In virtù di ciò, è bene che un’azienda che voglia avviare un processo di “Vulnerability Assessment” tenga una serie di comportamenti fondamentali, quali:

- Comprendere il modo in cui l’azienda è organizzata: è fondamentale che qualunque ente sia cosciente della propria struttura organizzativa e gestionale in quanto questioni come la privacy, i processi aziendali, la competizione sul mercato e la conformità normativa sono tutti elementi essenziali per la vita stessa dell’impresa;

- Identificare tutti i sistemi e le applicazioni utilizzate nel processo di business: conoscere la propria infrastruttura informatica (IT) è una condizione preliminare per l’individuazione – e quindi la mitigazione – di eventuali minacce;

- Ricercare punti di accesso sconosciuti che potrebbero rappresentare un accesso facilitato a informazioni sensibili: questo punto assume notevole importanza l’ accesso a dati aziendale tramite cloud e quali sono i dispositivi elettronici che lo consentono;

- Controllare tutti gli apparecchi hardware e software dell’azienda: questi infatti potrebbero non essere stati messi in sicurezza e funzionare quindi come dei canali privilegiati per i criminali informatici;

- Essere a conoscenza dei sistemi di sicurezza già in uso: sapere se e che tipo di misure sono state adottate fino a quel momento per tenere la propria infrastruttura informatica al sicuro è fondamentale se si vogliano apportare eventuali miglioramenti al processo di cybersecurity;

- Analizzare le vulnerabilità: dopo la stesura del “vulnerability report” è necessario sedersi a tavolino e studiare la strategia da adottare per far fronte alle minacce rilevate, utilizzando preferibilmente un Managed Service Provider (MSP).

Quello del “Vulnerability Assessment” è un processo strettamente connesso a quello di gestione del rischio che valuta non solo l’impatto di eventuali minacce e vulnerabilità sul soggetto interessato dalla valutazione ma anche sull’ambiente circostante.

Le principali tipologie di VA

- Scansioni di rete: questo tipo di analisi consente di individuare eventuali vulnerabilità anche su reti wireless o cablate;

- Scansioni basate su host: in questo caso vengono analizzate le possibili minacce di server, host di rete e workstation. Rispetto alle scansioni di rete, quelle basate su host consentono di visualizzare con maggiore precisione le impostazioni di configurazione e quelle della cronologia delle patch;

- Scansioni della rete wireless di un’azienda: si tratta di un’analisi che ha come focus il rischio associato alle vulnerabilità di una rete wireless e consente non solo di rilevare eventuali punti di accesso non identificati ma anche di valutare se l’intera infrastruttura dell’azienda sia effettivamente al sicuro;

- Scansioni di database ed applicazioni:in questo caso il processo si concentra sull’analisi delle vulnerabilità di un database al fine di scongiurare attacchi particolarmente nocivi (es. “SQL injection attacks”) e delle applicazioni in particolare quelle web.

Dopo aver deciso di effettuare un “Vulnerability Assessment” bisogna capire che metodo utilizzare. Esistono infatti tre metodologie diverse:

- Black box:in questo caso, l’esperto scansiona il sistema come fosse un criminale informatico, quindi dall’esterno, riuscendo a vedere indirizzi IP, tutto ciò che si trova all’interno della zona demilitarizzata (DMZ) etc.;

- White box: qui l’hacker “etico” si connette al sistema dall’interno, quindi con tutti gli eventuali privilegi da amministratore. In questo caso, egli non si limita a esaminare eventuali minacce e vulnerabilità ma verifica anche che l’intero sistema sia messo in sicurezza;

- Gray box: l’esperto ricorre a questo metodo quando ha a disposizione alcuni accessi dell’utente ma non gode dell’accesso all’intera infrastruttura.

Tipi di tool

Esistono due tipologie di sistemi automatici per effettuare un “Vulnerability Assessment”: “open source” e “commercial source”. In entrambi i casi, si fa riferimento ad apposite liste di controllo e parametri, quindi la scelta tra l’uno e l’altro strumento dipende essenzialmente dalle disponibilità economiche del beneficiario del VA. Le principali differenze tra i due tool sono legate a una serie di elementi:

- Licenza: gli strumenti “open source” non richiedono licenze particolari, quelli “commercial” sì (in questo caso il pagamento della licenza può andare da poche migliaia di dollari a decine di migliaia);

- Accuratezza dei “vulnerability report”:in caso di “commercial source”, i report sono più dettagliati;

- Frequenza degli aggiornamenti: i “commercial tool” tendono a essere aggiornati più frequentemente rispetto agli altri e ciò permette una maggiore sensibilità al riconoscimento di eventuali minacce del sistema.

I benefici di un VA

- Individuazione e identificazione di falle nel sistema di sicurezza prima che hacker e malintenzionati possano coglierle e sfruttarle;

- Avere un quadro complessivo della propria infrastruttura informatica (IT) e della propria security posture, inclusi i dispositivi sulla rete, le informazioni di sistema e le eventuali vulnerabilità (sia generali sia di uno specifico dispositivo);

- Avere un quadro complessivo di tutti i dispositivi dell’azienda così da permetterle una migliore pianificazione futura di aggiornamenti e altri interventi;

- Identificazione del livello di rischio;

- Possibilità di tracciare una curva rischio/beneficio per l’ente, che potrà mettere a punto un piano di investimenti sicuri;

- Un VA fornisce informazioni più dettagliate rispetto a un “Breach and attack simulation” (BAS): quest’ultimo effettua degli attacchi informatici al sistema di cui si vogliono testare le vulnerabilità in maniera automatica e proattiva, quindi l’idea migliore potrebbe essere quella di ricorrere simultaneamente a un BAS e a un VA.

È bene specificare che il raggiungimento di tali benefici è subordinato alla consapevolezza che il “Vulnerability Assessment” (VA) non è altro che uno step necessario – ma di per sé non sufficiente – nel lungo processo di messa in sicurezza di un’infrastruttura informatica (IT); l’approccio da tenere in ambito cybersecurity deve essere sempre volto a una conoscenza continua e a un approfondimento incessante della materia, senza mai accontentarsi di ciò che si è fatto fino a quel momento ma ricercando sempre nuove strade e nuovi mezzi per tenere al sicuro la propria rete.

Come in CybersecurityUP aiutiamo le aziende a migliorare la propria postura di sicurezza

La sicurezza della propria azienda non è una cosa da prendere sotto gamba. I rischi provenienti dallo stato di iperconnettività attuale sono cresciuti esponenzialmente.

CybersecurityUP è in breve tempo diventata una società leader nell'erogazione di servizi di Cybersecurity.

I servizi erogati sono i seguenti:

- Vulnerability Assessment e Penetration Testing

- Security Code Review

- Analisi Forense

- Red Teaming

- Gestione remota della sicurezza tramite il servizio di SOC+

Inoltre abbiamo sviluppato Digital Trainer un piano di formazione rivolto alle aziende per ridurre ciò che viene definito il rischio umano, ovvero i rischio proveniente da utenti che incapaci di riconoscere una minaccia eseguono azioni che possono mettere a repentaglio la sicurezza aziendale.

Questo piano di formazione viene affiancato a simulazioni controllate di phising per testare la reale capacità degli utenti a riconoscere la minaccia.

Per avere maggiori informazioni contattateci tramite il form contatti saremo lieti di aiutarvi a migliorare la sicurezza della vostra azienda.