Come vi avevamo già accennato in un nostro articolo di qualche giorno fa, Unicredit ha recentemente confermato le indiscrezioni giornalistiche di settore riguardanti un colossale data breach nel proprio database aziendale. In particolare, tale violazione (che risale addirittura al 2015!) avrebbe compromesso le informazioni anagrafiche e personali di oltre tre milioni di titolari di conti corrente presso il colosso bancario italiano, tutti residenti in Italia, le cui informazioni sensibili (nome, cognome, data di nascita, residenza, indirizzo di posta elettronica) sono state non solo sottratte, ma addirittura circolate su internet per oltre cinque anni senza che Unicredit ponesse alcun tipo di rimedio alla situazione. Un episodio di negligenza dunque di gravità inaudita, che esigerebbe una risposta pronta da parte della banca e, se non un risarcimento, quantomeno delle dovute scuse.

Nessuna di queste tre cose è avvenuta: non solo Unicredit si è accorta della violazione con ben quattro anni di ritardo (un’enormità di tempo nel campo della sicurezza informatica!), non solo non è stato previsto alcun risarcimento nei confronti dei correntisti del colosso bancario, ma Unicredit non ha nemmeno voluto sentire ragioni e, invece di chiedere scusa cospargendosi il capo di cenere, ha ben pensato di mandare ai propri clienti un comunicato discutibile sia nei contenuti (non si legge nemmeno uno “scusate”, né formale né informale, nelle 438 parole della lettera) che nella forma (sono presenti diversi errori di sintassi e di grammatica, inaccettabili per uno studente scolastico, figuriamoci per un’azienda multimiliardaria come Unicredit!).

Ma non è tutto: a questa comunicazione, pervenuta sia per via postale sia tramite l’app di home banking di Unicredit, l’istituto creditizio ha pensato bene di allegare un decalogo di buoni comportamenti da adottare quando si naviga in rete per proteggere i propri dati bancari, quasi a sottintendere che la responsabilità della grave violazione informatica non fosse della banca, ma dei suoi ignari correntisti.

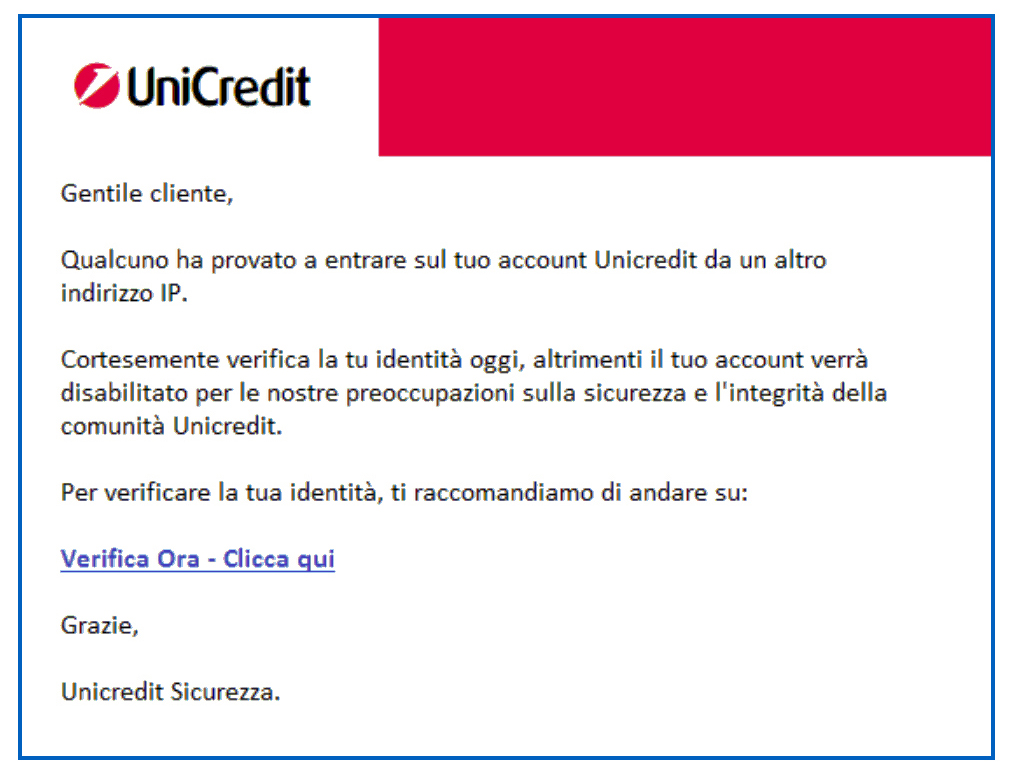

Ma cosa è successo nel dettaglio ai database interni di Unicredit? Nel comunicato, piuttosto vago e privo di informazioni significative, si fa riferimento alla compromissione di un “file generato nel 2015” contenente, come detto, dati personali sensibili degli utenti del colosso bancario, ma non (fortunatamente) dati relativi alle informazioni di accesso al portale di home banking dei clienti. Questa informazione ha dato la possibilità a Unicredit di eludere l’accusa di poter in qualche modo essere direttamente corresponsabile di azioni di violazione diretta dei conti bancari delle vittime del furto massivo di dati in quanto l’evento non ha riguardato, come già menzionato, password e codici utenti dei correntisti, ma è intuitivo pensare che queste informazioni possano essere state messe in pericolo attraverso operazioni di spear phishing mirate a persone di cui si conoscevano nomi, cognomi, residenza e persino mail. Il fatto che la violazione risalga al lontano 2015 e che la rilevazione dell’esistenza di questo attacco sia stata realizzata non con un sistema di individuazione delle minacce informatiche ma grazie al rinvenimento casuale sul deep web di questo file non fa che confermare questa nefasta possibilità.

Nonostante vada sottolineato come Unicredit da diversi anni abbia predisposto, come ricorda nel suo comunicato, meccanismi all’avanguardia di verifica dell’identità di chi accede ai conti correnti in conformità con tutte le normative europee di settore, come per esempio sistemi di autenticazione a due fattori, risulta evidente come l’entità delle informazioni sottratte al colosso bancario in questo imponente data breach possono aver generato una quantità potenzialmente enorme di truffe “targettizzate” in modo preciso e credibile nei confronti dei tre milioni di correntisti coinvolti in questo incidente: oltre al già menzionato metodo dello spear phishing, non è da escludere che siano state poste in essere truffe ai danni dei clienti ben più elaborate, portate avanti per esempio via messaggi telefonici ad hoc o chiamate vocali fraudolente. Non è peraltro una novità per i clienti di Unicredit l’essere vittima di truffe informatiche riguardanti il furto di database aziendali, anche se nell’analogo caso di due anni fa il database compromesso apparteneva a una terza parte e la responsabilità del fatto non era quindi direttamente riconducibile alla banca. L’istituto di credito ha predisposto una linea diretta per la risoluzione e l’intervento su questa fattispecie attraverso il proprio servizio clienti e il numero verde 800-323285.

A parziale discolpa di Unicredit, va sottolineato un aspetto tipico degli attacchi hacker che tuttavia è tutt’altro che intuitivo per “l’uomo della strada”: più estesa, ramificata e complessa è un’azienda, più difficile sarà la difesa di tutti gli apparati informatici della stessa e, di conseguenza, più semplice per un malintenzionato individuare un’eventuale falla di sicurezza nei sistemi informatici per poi intrufolarsi alla ricerca di informazioni sensibili da sfruttare per il proprio tornaconto personale.

Questa fattispecie sembra proprio essere affine al caso in esame: del resto Unicredit è, assieme a Intesa San Paolo, il più importante istituto creditizio italiano, con estensione tale da coprire persino Paesi stranieri come per esempio la Russia, che come è noto ha dato i natali a un numero significativo di truffatori informatici molto ingegnosi ed esperti (si pensi al caso del “virus delle cotolette”, Cutlet Maker). Aziende di questa portata hanno migliaia di impiegati, e basta che anche solo uno di questi commetta un qualsiasi errore (come cliccare su un link malevolo di una mail di phishing o scaricare un file vettore di un malware allegato alla stessa, per esempio) ed ecco che le porte della intranet aziendale si spalancano per i malintenzionati. Non deve dunque sorprendere più di tanto, in base a questi elementi, che una violazione di tale portata sia stata possibile: a stupire è il fatto che un evento così grave sia stato individuato dall’azienda con ben quattro anni di ritardo e senza alcuna ammissione di colpa (non è di certo attribuibile a un errore dei correntisti il furto di tre milioni di dati personali, come la banca vorrebbe far credere con il suo comunicato di dubbio gusto…).

A parlare dell’accaduto in termini decisamente critici è stato Vincenzo Alonge, esperto di Cybersecurity operante nel team di CybersecurityUP (BU di Fata Informatica), che ha spiegato che «il caso di accesso non autorizzato a dati di tre milioni di clienti che vede coinvolta Unicredit, che peraltro non è il primo portato alle cronache, è preoccupante perché rende chiaro come i nostri dati siano alla mercé di malintenzionati anche quando vengono conservati organizzazioni che dovrebbero avere la sicurezza come principale priorità. Bisogna prestare attenzione al fatto che, come dichiarato ufficialmente, oltre al nome del cliente sono stati compromessi e-mail, indirizzo e telefono, il che potrebbe permettere tentativi di spear phishing, un phishing mirato con alte probabilità di successo. Tutti i clienti della Banca devono quindi prestare attenzione a qualunque tipo di comunicazione dovesse giungere nei prossimi mesi procedendo alla verifica dell’autenticità dei messaggi. Bisogna diffidare di qualsiasi comunicazione inviata tramite e-mail o sms e verificarla personalmente eseguendo una telefonata alla banca stessa».

Ma Unicredit non è la sola a essere vittima di truffe informatiche… Se Atene piange, del resto, Sparta non ride di certo. La progressiva digitalizzazione della società, se da un lato migliora i processi e velocizza il coordinamento delle strutture, aumenta parimenti la possibilità che esistano falle di sicurezza imprevedibili che possono essere sfruttate dai sempre più fantasiosi ed estrosi truffatori informatici. La prima metà del 2019 ha visto un aggravamento della situazione per ciò che riguarda il fronte della sicurezza informatica: secondo i dati raccolti dal Clusit, a livello mondiale sono 757 gli attacchi informatici che hanno colpito i colossi multinazionali, con una media mensile pari a circa 126 (dati aggiornati a giugno 2019), con un incremento pari a circa l’1,3% rispetto al primo semestre dello scorso anno. Per ciò che concerne il settore bancario, questo si attesta al quarto posto nella classifica delle violazioni subite (7% del totale, subito dietro ai servizi di archiviazione online cloud, le strutture governative militari e di intelligence e il settore sanitario, vera e propria preda prediletta dei truffatori informatici negli ultimi anni).

Va sottolineato però che in questa raccolta di dati va aggiunto un dato “sommerso” di violazioni informatiche, e cioè quegli attacchi che restano informazioni aziendali classificate non diventando mai di dominio pubblico o che vengono scoperte dall’azienda o dalle vittime della violazione dopo molto tempo dal loro avvenimento, come del resto è il caso qui preso in esame di Unicredit, e questi episodi sono spesso particolarmente perniciosi anche in ragione di questa loro latenza. Dobbiamo peraltro ringraziare l’esistenza del famigerato regolamento GDPR se queste violazioni vengono alla luce: tale regolamento obbliga i soggetti privati alla trasparenza riguardo questi avvenimenti per tutelare gli interessi dei propri clienti, altrimenti in assenza di quest’imposizione comunitaria molte grandi imprese multinazionali non avrebbero alcun interesse a sbugiardare pubblicamente la mancanza di sicurezza dei loro sistemi.

Supporta il nostro blog -> Clicca mi piace sulla pagina facebook e iscriviti alla newsletter

Quello del 2019 (in realtà risalente al 2015) non è però l’unico caso, oltre a quello del 2017, ad aver riguardato il colosso bancario: Unicredit è stata vittima anche il 21 ottobre 2018 scorso di un tentato data breach atto a forzare l’online banking di oltre 731 mila correntisti dell’istituto creditizio. L’attacco, notificato immediatamente da Unicredit al Garante per la Privacy, non aveva (differentemente dal caso precedentemente analizzato) avuto successo e, secondo la comunicazione allora pervenuta ai bersagli dell’azione di attacco informatico, avrebbe analogamente avuto come obiettivi i nominativi, il codice fiscale, il codice identificativo cliente NDG e il REB (vere e proprie chiavi di accesso ai servizi di online banking dei clienti); nonostante le azioni di difesa messe in atto dalla divisione sicurezza informatica aziendale, Unicredit si era trovata costretta a bloccare circa 6800 profili dei clienti in quanto di questi era stato carpito anche il PIN, mentre gli altri erano stati ritenuti “sicuri”.

Segui la nostra pagina Facebook per rimanere sempre aggiornato sulle ultime novità

Anche in quel caso, l’istituto bancario non contattò i clienti per il suo “buon cuore”, ma piuttosto agì in ottemperanza all’invito in questo senso da parte del Garante della Privacy, visto e considerato che, secondo quanto scritto dal Garante stesso nel suo comunicato, l’acquisizione dei “citati dati personali è da ritenere già di per sé fonte di potenziale grave pregiudizio per gli interessati, in considerazione dell’abitudine diffusa tra gli utenti dei servizi online di utilizzare password e PIN facilmente memorizzabili e, dunque, della concreta possibilità che diversi interessati, ancorché Unicredit fornisca ai propri clienti ‘indicazioni utili su come creare e aggiornare il PIN’, non abbiano tenuto conto di tali consigli”.

Come nel caso della violazione del 2019, i pericoli derivanti da questa violazione possono essere molteplici: i dati personali ivi sottratti, sempre secondo la comunicazione circa il provvedimento del Garante della Privacy, “possono essere utilizzati come chiavi di ricerca per individuare in rete l’interessato e conseguentemente accedere anche ad altre informazioni allo stesso riferibili: tali informazioni potrebbero essere utilizzate per rivolgere agli interessati comunicazioni telefoniche o messaggi di phishing a scopo fraudolento, grazie alla conoscenza di dati personali da parte dei soggetti terzi che hanno condotto l’attacco fraudolento”. Il mancato riscontro è passibile di sanzione amministrativa ai sensi del combinato disposto di cui agli articoli 83, par. 5, lett. e), del Regolamento e 166 del Codice.

Supporta il nostro blog -> Clicca mi piace sulla pagina facebook e iscriviti alla newsletter