La settimana scorso vi ho parlato del gruppo #BitwiseSpider che sta dietro al #ransomware #BlackCat. Oggi voglio continuare a parlare di questo gruppo mostrandovi le tecniche e procedure di attacco utilizzate.

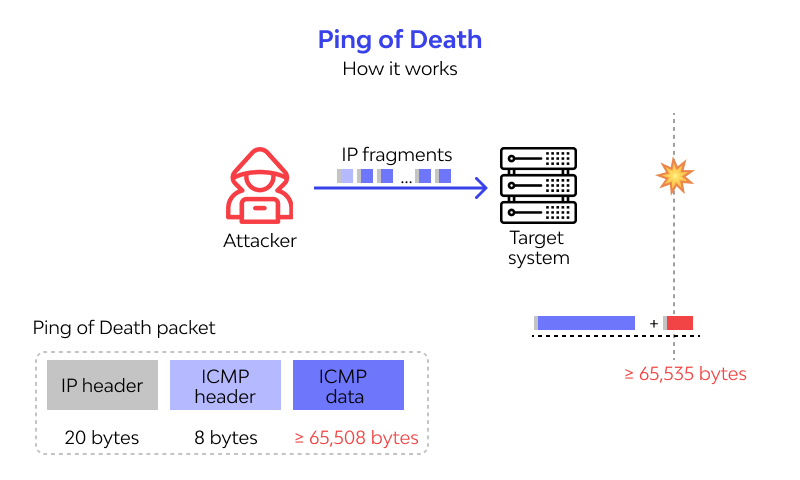

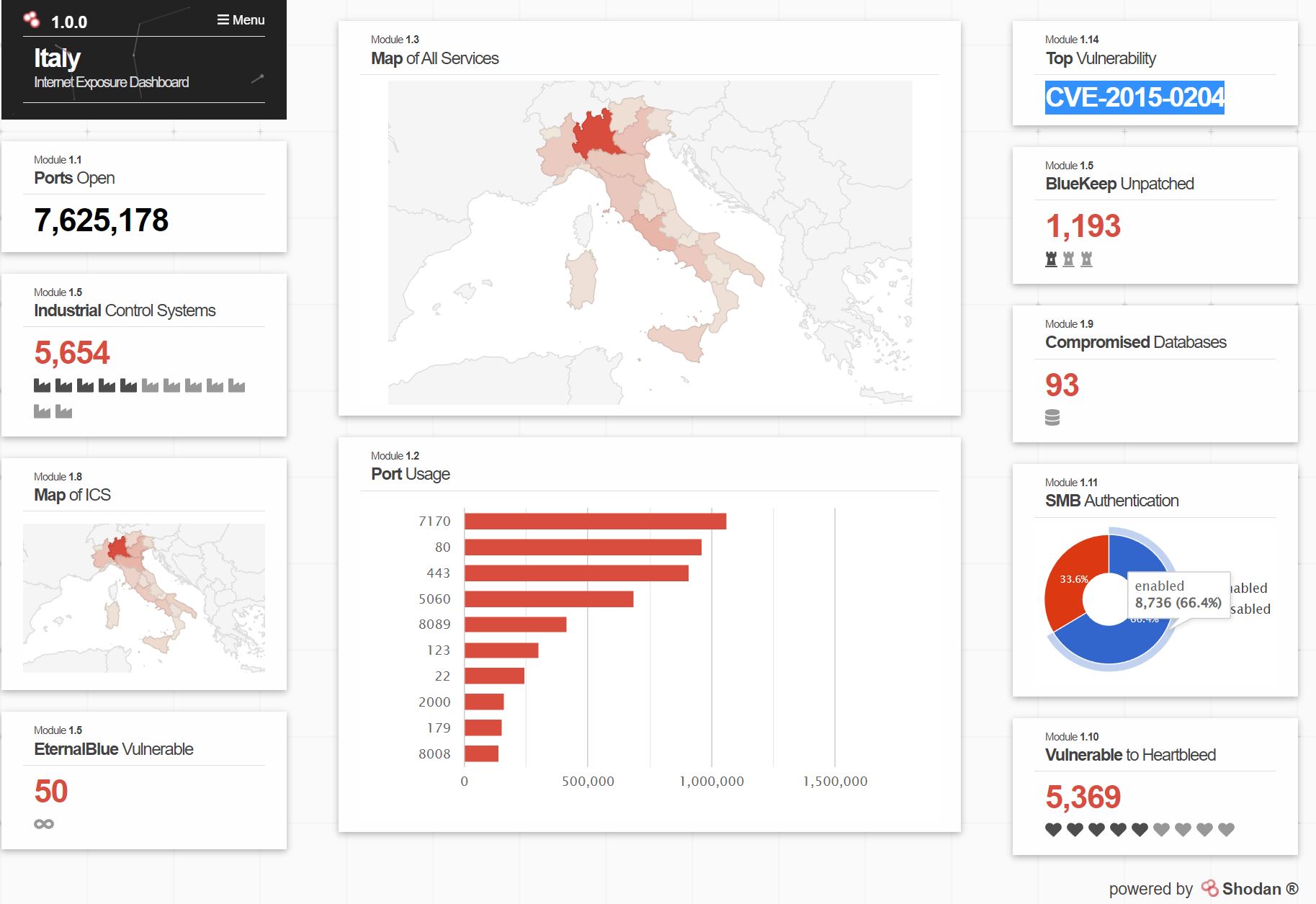

L’accesso iniziale, è generalmente effettuato sfruttando le vulnerabilità di #MicrosoftExchange CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, e CVE-2021-27065.

Gli attaccanti una volta entrati mantengono l’accesso utilizzando #ConnectWise, un software legittimo utilizzato per la gestione remota di postazioni.

Oltre all'utilizzo di queste vulnerabilità, #BleepingComputers ci riferisce che #BlackCat utilizza per diffondersi anche la famigerata botnet #Emotet. Questa #botnet viene utilizzata per installare Cobalt Strike che consente il movimento laterale necessario per la sua diffusione.

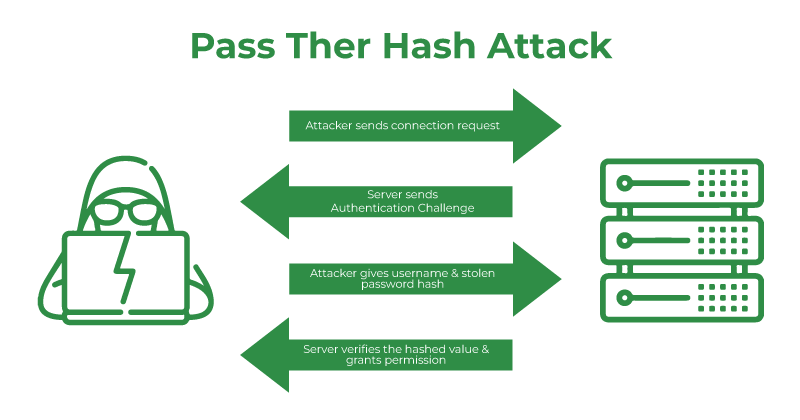

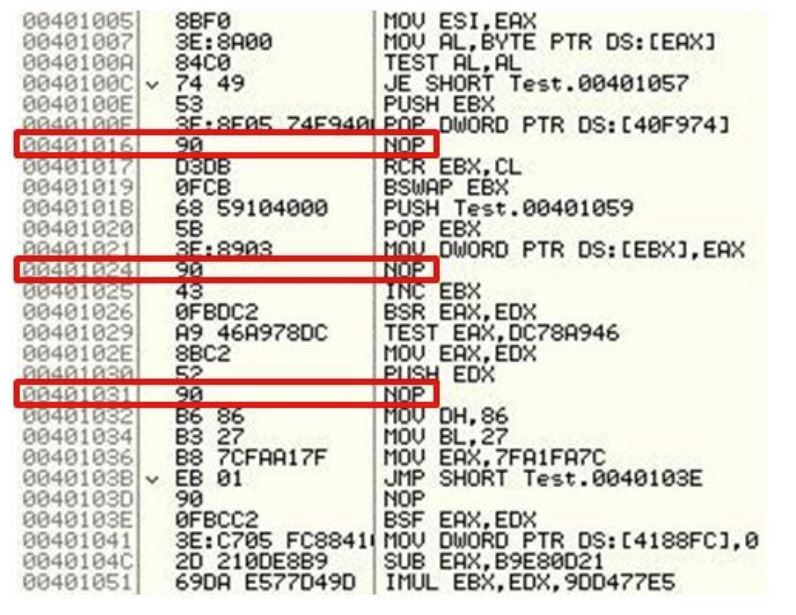

Dopo aver ottenuto l'accesso alla rete, gli attori malintenzionati compromettono le difese dell'organizzazione bersaglio disinstallando le applicazioni #antivirus, utilizzando AdFind e ADRecon per impossessarsi degli account di dominio delle vittime e SoftPerfect per trovare informazioni sulla rete. Gli attaccanti BlackCat sfruttano anche #ProcessHacker e #Mimikatz per accedere e scaricare le credenziali delle vittime.

Per eseguire movimenti laterali viene utilizzato MobaXterm oppure se il vettore di infezione è Emotet, viene utilizzato, come detto in precedenza CobalStrike.

Il Bitwise Spider utilizza anche #ExMatter per rubare informazioni per doppia estorsione, ma anche 7-Zip, Rclone, MEGASync o WinSCP per archiviare le informazioni rubate, che inviano al loro #C2.