Pillole di Ethical hacking: Shodan, il motore di ricerca più pericoloso al mondo

- Pillole

- Visite: 14080

Shodan è un potente motore di ricerca creato da John Matherly come hobby. Matherly voleva tracciare qualsiasi tipo di dispositivo connesso a Internet. È così che Shodan nasce nel 2009.

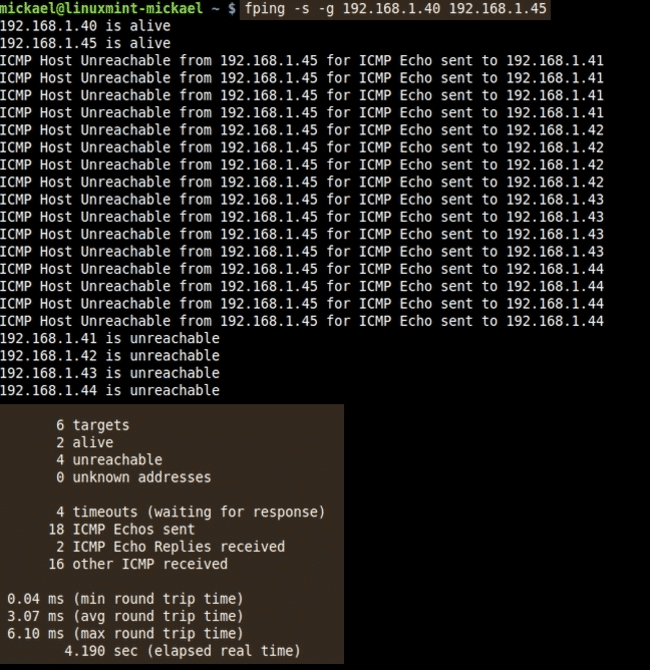

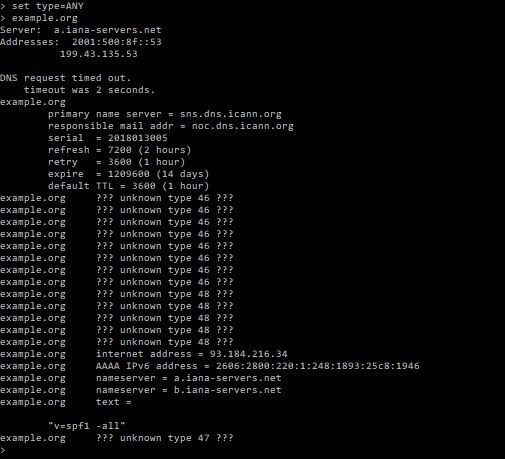

L'indicizzazione di questo motore di ricerca funziona cercando le porte aperte di qualsiasi servizio o dispositivo. Ciò significa che, a differenza di qualsiasi normale motore di ricerca, non si concentra sulla ricerca nelle pagine web ma sulla raccolta dei banner dei servizi (risposta del server a una richiesta). Questi servizi includono i protocolli HTTP, HTTPS, FTP, SSH, Telnet, SNMP e SIP. Quindi, l'utente può cercare i dispositivi per regioni o aree geografiche applicando i filtri Shodan.

Cosa è possibile trovare con Shodan?

Quasi tutto! E questa è la parte spaventosa! Questo è uno dei motivi per cui vice.com lo definisce il motore di ricerca più pericoloso al mondo. Shodan è in grado di trovare da uno smartphone a un frigorifero, un sistema di telecamere di sicurezza e persino una centrale nucleare.

Shodan è uno specialista nella scansione dell'Internet delle cose: quando esegue una ricerca più approfondita, restituisce risultati con informazioni come il tipo di dispositivo connesso a Internet, dove si trova e chi lo utilizza.

Questo motore di ricerca non ha nulla da invidiare a Google e come il suo parente più noto ha una sintassi estremamente sofisticata che consente di affinare le ricerche e trovare l’impensabile

#penetrationtesting #vulnerability #securityawareness #cybersecurityawareness #offensivesecurity #ethicalhacking #ethicalhacker #cybersecurity #infosec #infosecurity #pentest #pentester #redteam #malware #malwareanalysis #cybersecurityUP