Lockbit e StealBit: un'accoppiata micidiale

- Pillole

- Visite: 5294

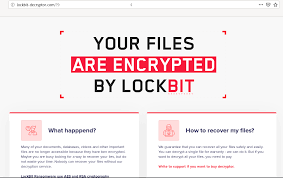

LockBit opera come RaaS(Ransomware as a Service) e aiuta i suoi partner fornendo un servizio di esfiltrazione dei dati denominato StealBit. Yoroi Malware ZLAB ha esaminato Stealbit 2.0 rivelando che gli autori di questo ransomware hanno adottato tecniche estremamente sofisticate di evasione.

Hanno infatti osservato la mancanza di metadati nei campi PE. Sebbene i ricercatori abbiano trovato campi come il timestamp del compilatore, l'entry point ed il Dos Header, non hanno trovati dati negli altri campi.

E' stata trovata vuota addirittura al IAT table, utilizzata per elencare le API caricate dall'eseguibile.

Gli aggressori hanno anche utilizzato ampiamente l'offuscamento delle stringhe dello stack per nascondere i nomi DLL nativi da caricare.

Naturalmente tutto questo viene fatto per rendere la vita dei Malware Analyst estremamente complicata ;-)

I ricercatori di Zlab sono però riusciti ad analizzare staticamente il malware identificanco alcuni indirizzi IP e scoprendo che erano stati utilizzati in passato per altri scopi dannosi tra cui attacchi di phishing alle banche o distribuzione di malware mobile, non correlati al gruppo LockBit.

In uno dei casi, lo stesso indirizzo IP è stato utilizzato per effettuare attacchi di phishing in Italia ed esfiltrazione di dati.

Nell'ultimo mese, TrendMicro ha pubblicato un rapporto che descrive in dettaglio la recente campagna di LockBit 2.0.

Dal 1 luglio al 15 agosto, attacchi associati a LockBit 2.0 sono stati osservati nel Regno Unito, a Taiwan, in Cile e in Italia.

Inoltre, LockBit 2.0 abusa di strumenti autentici (ad esempio Process Hacker e PC Hunter) per fermare i processi / servizi del sistema della vittima.

L'evoluzione di StealBit in StealBit 2.0 evidenzia il fatto che i criminali informatici stanno investendo molto tempo e sforzi per migliorare le loro capacità di esfiltrazione dei dati. Grazie a tali strumenti, la protezione delle informazioni sensibili è ora più impegnativa che mai.